GPN15:Capture the Flag: Unterschied zwischen den Versionen

Andi (Diskussion | Beiträge) |

Stean (Diskussion | Beiträge) K (Port für Submittserver hinzugefügt) |

||

| (35 dazwischenliegende Versionen von 7 Benutzern werden nicht angezeigt) | |||

| Zeile 1: | Zeile 1: | ||

== Scoreboard | == Anmeldung & Scoreboard == | ||

Anmeldung unter >> [http://signup.sqrts.de/ http://signup.sqrts.de/] << | |||

== Was ist ein CTF ?== | == Was ist ein CTF ?== | ||

| Zeile 8: | Zeile 8: | ||

Der CTF besteht aus einer Vielzahl von verwundbaren Services, bei denen es darum geht die virtuelle Flagge zu finden/klauen. | Der CTF besteht aus einer Vielzahl von verwundbaren Services, bei denen es darum geht die virtuelle Flagge zu finden/klauen. | ||

Hier mal ein Bespiel wie so eine Flagge aussieht: | Hier mal ein Bespiel wie so eine Flagge aussieht: fefe1337deadbeefdecafbad12345678 | ||

Dieses Jahr veranstalten wir einen Attack-Defense (Serverbased) CTF. Das heißt jedes Team bekommt die gleiche virtuelle Maschine (Vulnbox) mit einigen von uns programmierten Services. Ihr müsste diese Dienste auf Schwachstellen untersuchen um dann einen eigenen Exploit zu schreiben und mit diesem bei anderen Teams Flaggen zu klauen. Natürlich empfiehlt es sich auch die eigenen Dienste zu patchen damit ihr selbst sicher seid. Aber achtet darauf, die Funktionalität eures Dienstes dabei nicht zu zerstören sonst kann der Gameserver keine Flaggen mehr ablegen/abholen und ihr verliert Defensivpunkte. | Dieses Jahr veranstalten wir einen Attack-Defense (Serverbased) CTF. Das heißt jedes Team bekommt die gleiche virtuelle Maschine (Vulnbox) mit einigen von uns programmierten Services. Ihr müsste diese Dienste auf Schwachstellen untersuchen um dann einen eigenen Exploit zu schreiben und mit diesem bei anderen Teams Flaggen zu klauen. Natürlich empfiehlt es sich auch die eigenen Dienste zu patchen damit ihr selbst sicher seid. Aber achtet darauf, die Funktionalität eures Dienstes dabei nicht zu zerstören sonst kann der Gameserver keine Flaggen mehr ablegen/abholen und ihr verliert Defensivpunkte. | ||

| Zeile 15: | Zeile 15: | ||

Wie das alles genau funktioniert erfahrt ihr in unserm Vortrag auf der GPN dazu. | Wie das alles genau funktioniert erfahrt ihr in unserm Vortrag auf der GPN dazu. | ||

Ausserdem könnt ihr euch die [https://cdn.media.ccc.de/events/gpn/gpn14/mp4/gpn14-5900-de-Capture_the_Flag_h264-hq.mp4 Aufzeichnung] vom Vorjahr Anschauen. | |||

== Was muss ich können, um teilzunehmen? == | == Was muss ich können, um teilzunehmen? == | ||

Nichts - oder zumindest '''nicht viel'''. Ein gesundes Interesse an den genannten Themenbereichen und etwas Durchhaltevermögen reicht durchaus aus. | Nichts - oder zumindest '''nicht viel'''. Ein gesundes Interesse an den genannten Themenbereichen und etwas Durchhaltevermögen reicht durchaus aus. | ||

Wir haben den Großteil der schwachstellen so angelegt, dass auch Einsteiger ihren Spaß haben und zu Ergebnissen kommen können. Reich technisches Fachwissen ist natürlich von Vorteil, jedoch meist nicht erforderlich. Es bringt dir mehr um die Ecke denken zu können und auch ein wenig kreativ mit den Gegebenheiten umzugehen und verschiedene Lösungswege zu probieren. Auch wenn sich die Lösung sich dir nicht direkt offenbaren wird: Bleib dran! Das Gefühl, wenn du dann die Lösung findest, ist um so besser! :-) | Wir haben den Großteil der schwachstellen so angelegt, dass auch Einsteiger ihren Spaß haben und zu Ergebnissen kommen können. Reich technisches Fachwissen ist natürlich von Vorteil, jedoch meist nicht erforderlich. Es bringt dir mehr um die Ecke denken zu können und auch ein wenig kreativ mit den Gegebenheiten umzugehen und verschiedene Lösungswege zu probieren. Auch wenn sich die Lösung sich dir nicht direkt offenbaren wird: Bleib dran! Das Gefühl, wenn du dann die Lösung findest, ist um so besser! :-) | ||

P.S. bringt bitte euren Laptop mit. | |||

== Wie kann ich mitmachen? == | |||

Anmeldung unter >> [http://signup.sqrts.de/ http://signup.sqrts.de/] << | |||

Als '''Team''' könnt ihr euch einfach einmalig als Team anmelden. Die Teamgröße ist 6 Personen begrenzt. Solltet ihr weniger sein, aber gerne noch weitere Mitspieler aufnehmen, könnt ihr das einfach im Kommentarfeld anmerken. Wir werden Eurem Team dann Leute hinzufügen. | |||

Als '''Einzelperson''' | |||

Wir werden alle Einzelpersonen zu Teams zusammenfügen. Ihr könnt gerne in den Kommentare schreiben was ihr so könnt/wofür ihr euch interessiert. | |||

== Wie kann ich mehr erfahren? == | == Wie kann ich mehr erfahren? == | ||

Wir halten einen Einführungsvortrag an dem der Ablauf, die Regeln, etc. genau erklärt werden. Wenn ihr am CTF teilnehmen wollt, wäre es also empfehlenswert sich diesen anzuschauen :) | Wir halten einen Einführungsvortrag an dem der Ablauf, die Regeln, etc. genau erklärt werden. Wenn ihr am CTF teilnehmen wollt, wäre es also empfehlenswert sich diesen anzuschauen :) | ||

| Zeile 29: | Zeile 38: | ||

Aktuell ist der Vortrag für Freitag 20 Uhr im Medientheater geplant, aber checkt bitte vorher noch mal den aktuellen [[GPN15:Fahrplan|Fahrplan]]. | Aktuell ist der Vortrag für Freitag 20 Uhr im Medientheater geplant, aber checkt bitte vorher noch mal den aktuellen [[GPN15:Fahrplan|Fahrplan]]. | ||

Bei Fragen, Problemen, Anregungen, etc. findet uns auch im IRC #gpn15ctf @ irc.hackint.eu | |||

== Wie ist der Zeitplan? == | == Wie ist der Zeitplan? == | ||

Das | Das Ganze wird als Abend/Nacht Event am FREITAG stattfinden (Beginn vermutlich 22 Uhr) und voraussichtlich 5h gehen. Der genaue Zeitpunkt folgt bis zur GPN. | ||

== Was sind die Regeln? == | == Was sind die Regeln? == | ||

Die Regeln und Scoring (also wie die Punkte vergeben werden) werden unter Infos auf der [http://signup.sqrts.de/infos Anmeldeseite] erklärt | |||

== Wer organisiert das eigentlich? == | |||

Diese Veranstaltung wird euch präsentiert von den [http://blog.squareroots.de/ Squareroots], dem CTF Team der Universität Mannheim. Des weiteren wurde auch ein Service von unseren Freunden von [https://kitctf.de/ KITCTF] beigesteuert. | |||

== | == Wo finde ich weitere Info zum Thema? == | ||

Eine allgemeine Übersicht zum Thema CTF findest du unter zum Beispiel unter [https://github.com/ctfs/resources], [https://kitctf.de/learning/] und [https://trailofbits.github.io/ctf/] (alle Englisch). Falls wir dich genug angefixt haben, findest du eine Übersicht über aktuelle CTFs auf [https://ctftime.org/ ctftime.org]. Du kannst auch gerne bei [http://blog.squareroots.de/ uns] oder den Jungs von [https://kitctf.de/ KITCTF] vorbeischauen (Details siehe Blogs der jeweiligen Teams). | |||

== WO? == | |||

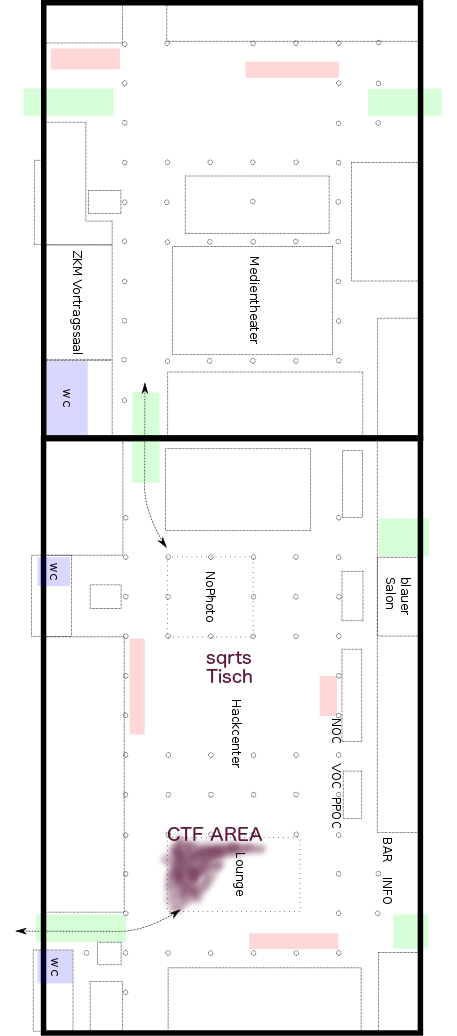

[[Datei:Sqrts-Lageplan.png]] | |||

== Infos für alle Teilnehmer == | |||

Bitte achtet darauf das euer Rechner einen LAN port hat, oder ihr einen Adapter dabei habt. Wir können leider nicht garantieren das wir für jedes VLAN ein eigenes WLAn aufziehen können! | |||

== Infos für Teams == | |||

Bitte bringt nach Möglichkeit eine host für eure '''vulnhost''' selbst mit. | |||

=== Vulnbox === | |||

* Verschlüsseltes Image: [https://dl.dropboxusercontent.com/u/33193034/gpn15_vuln20150603_2155.7z] | |||

* Virtual Box | |||

* 1x v core | |||

* 1024mb vram | |||

* IP pattern: 10.0.{teamid+10}.3, z.B. Team 1: 10.0.11.3 | |||

* Netmask: 255.255.255.0 | |||

* Gateway: 10.0.{teamid+10}.1, z.B. Team 1: 10.0.11.1 | |||

=== GameServer / Scoreboard === | |||

* IP: 10.0.3.3 | |||

* Port für Flag-submitserver: 31337 | |||

=== Passwort fürs Image === | |||

fefe1337deadbeefdecafbad12345678 | |||

=== Daten für die VHOST-SSH === | |||

user: root | |||

pass: 123qwe | |||

== Teams == | |||

{{Highlight|TEXT="BITTE NICHT SELBSTSTÄNDIG ÄNDERN!!!! dieser Abschnitt wird von den squareroots administriert ;)"}} | |||

= | {| class="wikitable" | ||

! ID | |||

! Team | |||

! members | |||

! Teamleader | |||

! Rank | |||

|- | |||

| 1 | |||

| WizardOfDos + Anton Schirg | |||

| 7 | |||

| Felix Rohrbach | |||

| | |||

|- | |||

| 2 | |||

| HillHackers(india) | |||

| 6 | |||

| Capt. Nemo | |||

| | |||

|- | |||

| 3 | |||

| 404NameNotFound | |||

| 6 | |||

| Stefan Wolf | |||

| | |||

|- | |||

| 4 | |||

| hackademics | |||

| 6 | |||

| Raphael Völk | |||

| | |||

|- | |||

| 5 | |||

| Balloonicorn | |||

| 6 | |||

| Sebastian Ullrich | |||

| | |||

|- | |||

|6 | |||

|lokalhorst + SuperVirus + dachdecker2 | |||

|6 | |||

|SuperVirus | |||

| | |||

|- | |||

|7 | |||

|keineAhnung + Ben D | |||

|6 | |||

|cpresser | |||

| | |||

|- | |||

|8 | |||

|nnev + Simon Fischer + Kevin Zerr | |||

|6 | |||

|Tobias Wackenhut | |||

| | |||

|- | |||

|9 | |||

|colewort + gitmagic + Carsten Berndt | |||

|6 | |||

|wa merlin | |||

| | |||

|- | |||

|10 | |||

|Kalle + Byte Enforcers + another | |||

|6 | |||

|Patrick Ungeheuer | |||

| | |||

|- | |||

| 11 | |||

| Team nerd2nerd + Chis Fichte | |||

| 7 | |||

| ro0mquy | |||

| | |||

|- | |||

|12 | |||

|backzogtum | |||

|6 | |||

|Fabian Mewes | |||

| | |||

|} | |||

Alle, die sich nicht in der Liste wiederfinden, können kurzfristig noch Teams zugeteilt werden. | |||

{{Navigationsleiste GPN15}} | {{Navigationsleiste GPN15}} | ||

Aktuelle Version vom 5. Juni 2015, 22:28 Uhr

Anmeldung & Scoreboard

Anmeldung unter >> http://signup.sqrts.de/ <<

Was ist ein CTF ?

Du hast schon immer mal davon geträumt, dass dein Bildschirm so aussieht, während du auf der GPN die virtuelle Weltherrschaft an dich reißt? Alles was dich davon abgehalten hat ist, dass du nicht so moralisch verwerflich wie mancher Geheimdienst handeln willst? Dann bieten wir mit dem CTF (Capture the Flag) Wettbewerb genau die richtige Gelegenheit für dich legal zu "hacken"/cracken ;)

Der CTF besteht aus einer Vielzahl von verwundbaren Services, bei denen es darum geht die virtuelle Flagge zu finden/klauen. Hier mal ein Bespiel wie so eine Flagge aussieht: fefe1337deadbeefdecafbad12345678

Dieses Jahr veranstalten wir einen Attack-Defense (Serverbased) CTF. Das heißt jedes Team bekommt die gleiche virtuelle Maschine (Vulnbox) mit einigen von uns programmierten Services. Ihr müsste diese Dienste auf Schwachstellen untersuchen um dann einen eigenen Exploit zu schreiben und mit diesem bei anderen Teams Flaggen zu klauen. Natürlich empfiehlt es sich auch die eigenen Dienste zu patchen damit ihr selbst sicher seid. Aber achtet darauf, die Funktionalität eures Dienstes dabei nicht zu zerstören sonst kann der Gameserver keine Flaggen mehr ablegen/abholen und ihr verliert Defensivpunkte.

Im Vergleich zum Vorjahr wird der CTF also diesmal kürzer und intensiver, weil ihr nicht "offline" Rätsel löst sondern live gegen die anderen Teams spielt und auf deren Angriffe reagieren könnt. Damit müsst ihr aber auch zwingend im Team spielen, da ihr sonst mit der Anzahl an Dingen, die gleichzeitig passieren wohl schnell überfordert wärt. Wenn ihr Interesse habt und noch niemanden kennt der mitspielen will, ist das aber auch kein Problem. Wir werden aus allen Einzelpersonen Teams zusammenstellen, so dass jeder mal reinschnuppern kann.

Wie das alles genau funktioniert erfahrt ihr in unserm Vortrag auf der GPN dazu.

Ausserdem könnt ihr euch die Aufzeichnung vom Vorjahr Anschauen.

Was muss ich können, um teilzunehmen?

Nichts - oder zumindest nicht viel. Ein gesundes Interesse an den genannten Themenbereichen und etwas Durchhaltevermögen reicht durchaus aus.

Wir haben den Großteil der schwachstellen so angelegt, dass auch Einsteiger ihren Spaß haben und zu Ergebnissen kommen können. Reich technisches Fachwissen ist natürlich von Vorteil, jedoch meist nicht erforderlich. Es bringt dir mehr um die Ecke denken zu können und auch ein wenig kreativ mit den Gegebenheiten umzugehen und verschiedene Lösungswege zu probieren. Auch wenn sich die Lösung sich dir nicht direkt offenbaren wird: Bleib dran! Das Gefühl, wenn du dann die Lösung findest, ist um so besser! :-)

P.S. bringt bitte euren Laptop mit.

Wie kann ich mitmachen?

Anmeldung unter >> http://signup.sqrts.de/ <<

Als Team könnt ihr euch einfach einmalig als Team anmelden. Die Teamgröße ist 6 Personen begrenzt. Solltet ihr weniger sein, aber gerne noch weitere Mitspieler aufnehmen, könnt ihr das einfach im Kommentarfeld anmerken. Wir werden Eurem Team dann Leute hinzufügen.

Als Einzelperson Wir werden alle Einzelpersonen zu Teams zusammenfügen. Ihr könnt gerne in den Kommentare schreiben was ihr so könnt/wofür ihr euch interessiert.

Wie kann ich mehr erfahren?

Wir halten einen Einführungsvortrag an dem der Ablauf, die Regeln, etc. genau erklärt werden. Wenn ihr am CTF teilnehmen wollt, wäre es also empfehlenswert sich diesen anzuschauen :)

Aktuell ist der Vortrag für Freitag 20 Uhr im Medientheater geplant, aber checkt bitte vorher noch mal den aktuellen Fahrplan.

Bei Fragen, Problemen, Anregungen, etc. findet uns auch im IRC #gpn15ctf @ irc.hackint.eu

Wie ist der Zeitplan?

Das Ganze wird als Abend/Nacht Event am FREITAG stattfinden (Beginn vermutlich 22 Uhr) und voraussichtlich 5h gehen. Der genaue Zeitpunkt folgt bis zur GPN.

Was sind die Regeln?

Die Regeln und Scoring (also wie die Punkte vergeben werden) werden unter Infos auf der Anmeldeseite erklärt

Wer organisiert das eigentlich?

Diese Veranstaltung wird euch präsentiert von den Squareroots, dem CTF Team der Universität Mannheim. Des weiteren wurde auch ein Service von unseren Freunden von KITCTF beigesteuert.

Wo finde ich weitere Info zum Thema?

Eine allgemeine Übersicht zum Thema CTF findest du unter zum Beispiel unter [1], [2] und [3] (alle Englisch). Falls wir dich genug angefixt haben, findest du eine Übersicht über aktuelle CTFs auf ctftime.org. Du kannst auch gerne bei uns oder den Jungs von KITCTF vorbeischauen (Details siehe Blogs der jeweiligen Teams).

WO?

Infos für alle Teilnehmer

Bitte achtet darauf das euer Rechner einen LAN port hat, oder ihr einen Adapter dabei habt. Wir können leider nicht garantieren das wir für jedes VLAN ein eigenes WLAn aufziehen können!

Infos für Teams

Bitte bringt nach Möglichkeit eine host für eure vulnhost selbst mit.

Vulnbox

- Verschlüsseltes Image: [4]

- Virtual Box

- 1x v core

- 1024mb vram

- IP pattern: 10.0.{teamid+10}.3, z.B. Team 1: 10.0.11.3

- Netmask: 255.255.255.0

- Gateway: 10.0.{teamid+10}.1, z.B. Team 1: 10.0.11.1

GameServer / Scoreboard

- IP: 10.0.3.3

- Port für Flag-submitserver: 31337

Passwort fürs Image

fefe1337deadbeefdecafbad12345678

Daten für die VHOST-SSH

user: root pass: 123qwe

Teams

|

"BITTE NICHT SELBSTSTÄNDIG ÄNDERN!!!! dieser Abschnitt wird von den squareroots administriert ;)" |

| ID | Team | members | Teamleader | Rank |

|---|---|---|---|---|

| 1 | WizardOfDos + Anton Schirg | 7 | Felix Rohrbach | |

| 2 | HillHackers(india) | 6 | Capt. Nemo | |

| 3 | 404NameNotFound | 6 | Stefan Wolf | |

| 4 | hackademics | 6 | Raphael Völk | |

| 5 | Balloonicorn | 6 | Sebastian Ullrich | |

| 6 | lokalhorst + SuperVirus + dachdecker2 | 6 | SuperVirus | |

| 7 | keineAhnung + Ben D | 6 | cpresser | |

| 8 | nnev + Simon Fischer + Kevin Zerr | 6 | Tobias Wackenhut | |

| 9 | colewort + gitmagic + Carsten Berndt | 6 | wa merlin | |

| 10 | Kalle + Byte Enforcers + another | 6 | Patrick Ungeheuer | |

| 11 | Team nerd2nerd + Chis Fichte | 7 | ro0mquy | |

| 12 | backzogtum | 6 | Fabian Mewes |

Alle, die sich nicht in der Liste wiederfinden, können kurzfristig noch Teams zugeteilt werden.