Auf der GPN6 wird es mal wieder ein Keysigning-Event geben.

Vorbereitung

Mangels Vorlaufzeit machen wir das ganze mehr Ad-Hoc-Mäßig:

- Jeder Teilnehmer trägt sich hier in die Liste ein, und sorgt dafür, dass sein Key auf einem öffentlichen Server hochgeladen ist.

- Kurz vor Beginn der GPN gibts dann komfortabel einen Keyring mit allen Keys zum runterladen.

- Jeder Teilnehmer (sollte) zur GPN mitbringen

- Perso oder Pass

- Ausreichend kleine Zettel mit seinem Name und dem Fingerprint seines Keys

Ablauf auf der GPN

- Wer keine Fingerprint (Zettel) mehr hat, meldet sich bei nomeata, der Druckt einem welche aus. Dann unbedingt Fingerprint überprüfen!

- Auf eurem Namesschild werden die Teilnehmer als Signier-Willig markiert (der Schlüssel in der Ecke, einfach Ankreuzen)

- Während der gesamten GPN können sich zwei Signier-Willige, wenn sie sich über den Weg laufen, kurz die Persos und einen Fingerprint-Zettel austauschen

- Bei Bedarf gibts vielleicht auch eine richtige Key-Signing-Party, damit sich die Keysigner auch häufiger über den Weg laufen

Hinterher

- Jeder Teilnehmer und jede Teilnehmerin geht die Zettel durch, deren Daten er überprüft hat und vergleicht die Fingerprints mit den auf seinem Rechner und signiert die zugehörigen Keys (und nur die), und läd sie auf einen Keyserver hoch.

CaCert

Außerdem wird bios versuchen, einen Stapel Cacert Zettel mitzunehmen, dann können wir das alles auf einmal machen :)

Web-Of-Trust

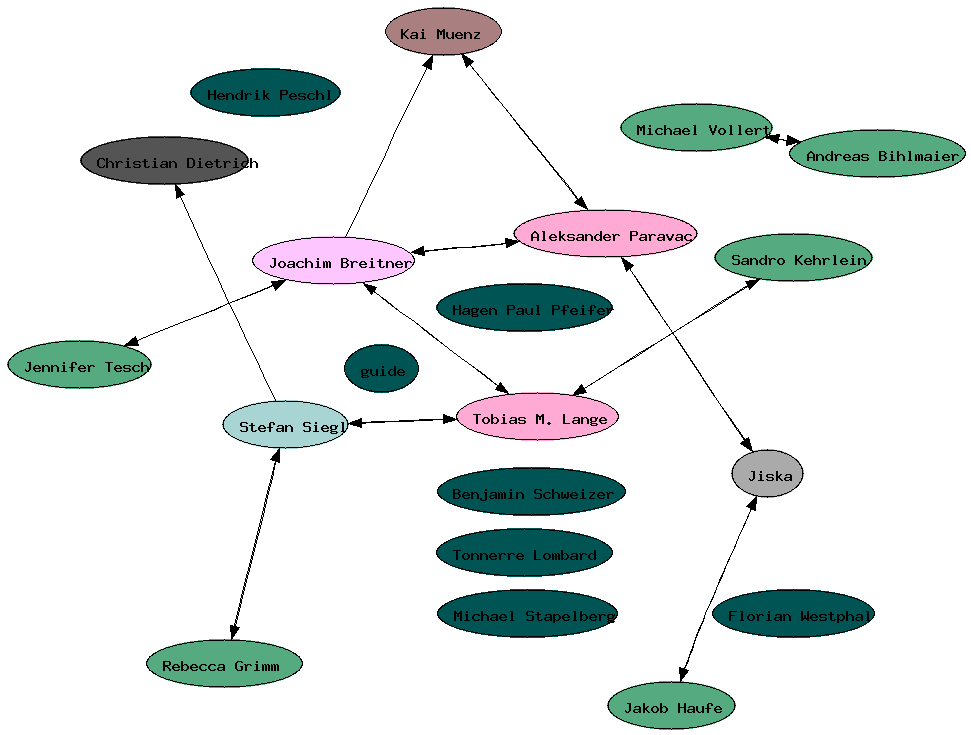

Das Web-Of-Trust der Teilnehmer vor der GPN6:

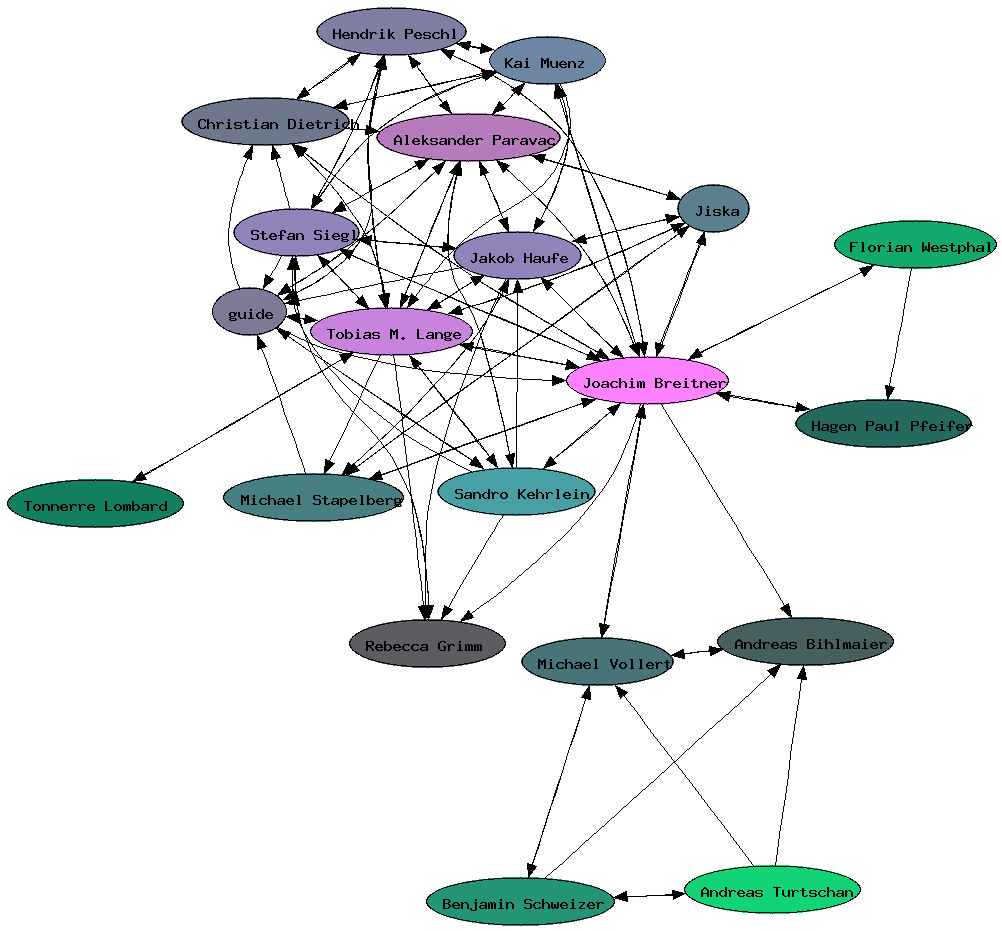

Das aktuelle direkte Web-Of-Trust der Teilnehmer:

Generiert mit

gpg --list-sigs 0x0043dfb3 0x4743206C 0x273E69D6 0x65B790C2 \

0x1515F148 0x3349349A 0xC47C104D 0x37CFAE78 \

0x20C3F4DD 0xC46C7FF9 0x93E2AF93 0xC106C1A4 \

0xA7FD39D6 0x8142ADFA 0x6C9F48CB 0xBAA481DF \

0xD15ECE11 0x1332ED99 0x9A40BEA5 0xF260502D |\

sig2dot -a |\

fdp -Tpng -o gpn6-trustweb.png

(Es gibt auch eine Ansicht mit circo generiert)

MSD Ranking

Generated using http://dtype.org/keyanalyze/code.php and http://shoestringfoundation.org/cgi-bin/blosxom.cgi/2004/12/09

MSD 1 4743206C 1.2000 Joachim Breitner 2 0043DFB3 1.5000 Tobias M. Lange 3 1332ED99 1.5500 Aleksander Paravac (watz) 4 6C9F48CB 1.6500 Stefan Siegl (DO5NST) 5 273E69D6 1.6500 Jakob Haufe (sur5r) 6 BAA481DF 1.7000 Hendrik Peschl 7 D15ECE11 1.7500 Christian Dietrich 8 1515F148 1.8000 Michael Vollert (Jabber) 9 37CFAE78 1.8000 Andreas Bihlmaier (Jabber) 10 93E2AF93 1.8000 Kai Muenz 11 3349349A 1.8000 Rebecca Grimm (Lay) 12 8142ADFA 1.8500 Jiska 13 C47C104D 1.9000 Sandro Kehrlein 14 65B790C2 1.9000 Michael Stapelberg 15 9A40BEA5 2.0000 guide (/* */) 16 20C3F4DD 2.0500 Hagen Paul Pfeifer (certification only) 17 F260502D 2.1000 Florian Westphal 18 A7FD39D6 2.4000 Tonnerre Lombard 19 C46C7FF9 2.6500 Benjamin Schweizer 20 C106C1A4 3.5500 Andreas Turtschan Betweenness Centrality 190.116667: F628EB934743206C Joachim Breitner 82.000000: 820DF1881515F148 Michael Vollert (Jabber) 49.983333: 770FB1AD0043DFB3 Tobias M. Lange 21.750000: ADFE03AF6C9F48CB Stefan Siegl (DO5NST) 18.000000: 6198E78FC46C7FF9 Benjamin Schweizer 9.000000: 223350101332ED99 Aleksander Paravac (watz) 8.233333: D580210E273E69D6 Jakob Haufe (sur5r) 4.233333: B3916B059A40BEA5 guide (/* */) 2.683333: 517C6898BAA481DF Hendrik Peschl 1.983333: C94395B9C47C104D Sandro Kehrlein 1.250000: F6CBB99D65B790C2 Michael Stapelberg 1.183333: C31B2F5593E2AF93 Kai Muenz 1.000000: 8318C3F68142ADFA Jiska 0.583333: F45A3FDCD15ECE11 Christian Dietrich 0.000000: ED663066A7FD39D6 Tonnerre Lombard 0.000000: CD1E3CB03349349A Rebecca Grimm (Lay) 0.000000: A1F2E56F37CFAE78 Andreas Bihlmaier (Jabber) 0.000000: 79866C51C106C1A4 Andreas Turtschan 0.000000: 5E2FDA6CF260502D Florian Westphal 0.000000: 00694FA520C3F4DD Hagen Paul Pfeifer (certification only)