Das Single-SignOn System des entropia e.V., basierend auf einem Keycloak mit einem openLDAP als Backend.

Unterstuetzt opportunistisches Enrollment von 2FA via TOTP oder WebAuthN (also: wird enforced sobald hinterlegt, aber Hinterlegen wird nicht erzwungen).

Neue Nutzer anlegen

Im Keycloak -> Users -> Add user:

- Nutzername ist die `uid`, sollte also der Nick ohne allzu exotische Sonderzeichen sein.

- Dann unter "Join Groups" unter der top-level Gruppe "LDAP" die passenden Gruppen ("Mitglied", "intern", [...]) auswaehlen

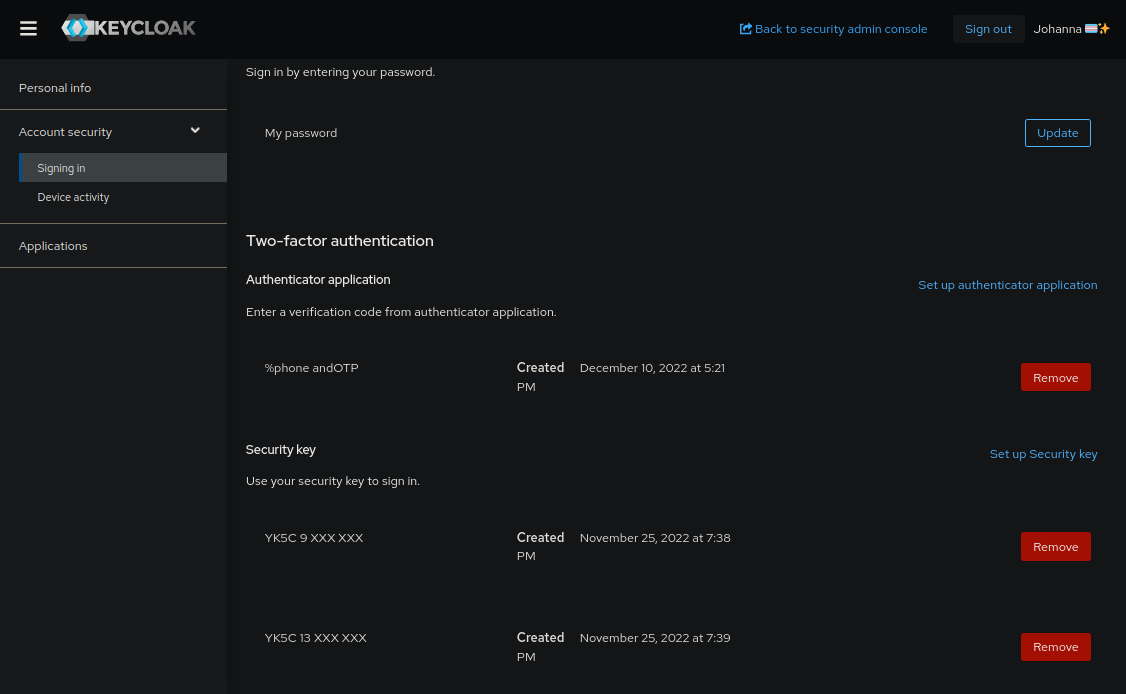

2FA

Es werden TOTP und WebAuthN unterstuetzt, unter https://sso.entropia.de/realms/entropia/account/ (Security -> Signing in) kann man 2FA-Methoden enrollen.

Wichtig: Diese werden dann sofort immer enforced, also im Zweifel einen YubiKey (WebAuthN) und noch ein TOTP (Auhenticator App) device.

Rechte

- *Vorstaende* (in LDAP/vorstand) koennen *alle* Nutzer *mit ihrem Namen* sehen und Nutzer anlegen und sperren

Realms

Entropia realm fuer Entropia member, "master" realm ist admin-realm.

Gewerbehof im Keycloak (GH wiki, GH mailingliste?)

Services

- [x] matrix.entropia.de -> https://element.entropia.de -> SSO Login

- [x] cloud.entropia.de -> https://cloud.entropia.de -> "Login with Entropia SSO"

- [ ] grafana.club.entropia.de - zukunft ungewiss

- [x] stats.entropia.de -> https://stats.entropia.de Einzig konfigurierter Login, keine local user

- [x] VictoriaMetrics Alerting Engine -> https://stats.entropia.de/vmalert/

- [x] alertmanager -> https://stats.entropia.de/alertmanager/

- [ ] netbox.entropia.de

- [ ] bitwarden.entropia.de

- [x] entropia.de (wiki) - https://entropia.de/Hauptseite -> Anmelden -> "Entropia SSO"

- [x] entropia.de/intern (intern-wiki)

- [ ] bezahlbarkeit.club.entropia.de

- [ ] mailcow

- [ ] mailman / intern@ entropia liste